A inteligência contra ameaças é uma abordagem proativa para a segurança cibernética, que envolve a coleta, análise e aplicação de informações sobre ameaças em potencial. Essas informações incluem indicadores de comprometimento (IoCs), técnicas de ataque, padrões de comportamento de malware e atividades suspeitas na rede. Ao integrar a inteligência contra ameaças em suas operações de segurança, as organizações podem identificar e neutralizar ameaças antes que causem danos significativos.

Benefícios da Inteligência Contra Ameaças no Azure Sentinel

- Detecção Proativa de Ameaças: Com a inteligência contra ameaças integrada, o Azure Sentinel pode identificar padrões suspeitos e comportamentos anômalos que indicam possíveis ameaças cibernéticas.

- Resposta Rápida e Eficiente: Ao correlacionar dados de segurança em tempo real com inteligência contra ameaças, o Azure Sentinel permite uma resposta rápida e eficaz a incidentes de segurança, minimizando o impacto sobre os sistemas e dados da organização.

- Adaptação Contínua: A inteligência contra ameaças não é estática; ela evolui constantemente à medida que novas ameaças são descobertas e analisadas. O Azure Sentinel facilita a adaptação contínua às ameaças emergentes, garantindo que as defesas da organização estejam sempre atualizadas.

- Tomada de Decisão Informada: Ao fornecer insights acionáveis sobre ameaças específicas e táticas de ataque, o Azure Sentinel capacita os profissionais de segurança a tomar decisões informadas e estratégicas para proteger seus ambientes digitais.

Definir a inteligência contra ameaças

Como o Azure Sentinel Aborda a Inteligência contra Ameaças

O Microsoft Azure Sentinel é uma solução de gerenciamento de informações e eventos de segurança (SIEM) baseada na nuvem, que oferece recursos avançados para detecção e resposta a ameaças. Uma das suas principais características é a integração de inteligência contra ameaças em toda a plataforma. Aqui estão algumas maneiras pelas quais o Azure Sentinel aborda a inteligência contra ameaças:

- Integração com Fontes de Inteligência Externas: O Azure Sentinel permite a integração com fontes de inteligência contra ameaças externas, como feeds de ameaças, serviços de reputação de IP e URL, e feeds de indicadores de comprometimento (IOCs). Isso permite que as organizações enriqueçam seus dados de segurança com informações contextuais atualizadas sobre ameaças em tempo real.

- Análise Avançada de Dados: A plataforma utiliza técnicas avançadas de análise de dados, incluindo análise comportamental e aprendizado de máquina, para detectar padrões e anomalias que possam indicar atividades maliciosas. Isso ajuda as equipes de segurança a identificar ameaças emergentes e desconhecidas.

- Correlação de Eventos e Alertas: O Azure Sentinel é capaz de correlacionar eventos e alertas de segurança de várias fontes, permitindo uma visão holística das atividades de segurança da organização. Isso ajuda a identificar padrões de ataque e a responder rapidamente a incidentes de segurança.

- Automação e Orquestração de Resposta: Além de detectar ameaças, o Azure Sentinel também oferece recursos avançados de automação e orquestração de resposta. Isso permite que as organizações automatizem tarefas de resposta a incidentes, como bloqueio de IP, isolamento de dispositivos comprometidos e remediação de vulnerabilidades.

Gerenciar os indicadores de ameaça

A Importância dos Indicadores de Ameaça

Os Indicadores de Ameaça são sinais ou padrões identificados que sugerem a presença de atividades maliciosas em sistemas de informação. Eles podem incluir endereços IP suspeitos, hashes de arquivos comprometidos, URLs de phishing e muitos outros tipos de dados que indicam potenciais ameaças à segurança. Gerenciar esses indicadores de forma eficaz é crucial para antecipar e responder a incidentes de segurança cibernética.

O Papel do Microsoft Azure Sentinel

O Azure Sentinel oferece uma plataforma centralizada para gerenciar todos os aspectos da segurança cibernética de uma organização. Com sua integração nativa com a infraestrutura do Azure e uma ampla variedade de fontes de dados, o Sentinel permite que as equipes de segurança monitorem e analisem vastas quantidades de informações de segurança em tempo real. No contexto específico dos Indicadores de Ameaça, o Azure Sentinel oferece as seguintes funcionalidades:

- Coleta de Dados: O Sentinel pode integrar-se a diversas fontes de dados, como registros de segurança, registros de eventos, feeds de ameaças e muito mais, permitindo uma visão abrangente das atividades em toda a infraestrutura digital.

- Correlação Avançada: Utilizando técnicas avançadas de análise e correlação de dados, o Sentinel é capaz de identificar padrões e comportamentos suspeitos que podem indicar a presença de ameaças. Isso inclui a correlação de eventos com Indicadores de Ameaça conhecidos.

- Detecção e Alerta: Com base nos Indicadores de Ameaça identificados, o Sentinel pode gerar alertas em tempo real, notificando as equipes de segurança sobre atividades potencialmente maliciosas. Esses alertas podem ser personalizados de acordo com as necessidades específicas da organização.

- Investigação e Resposta: Além de alertar sobre ameaças, o Sentinel fornece ferramentas poderosas para investigar incidentes de segurança, permitindo que as equipes analisem dados históricos, correlacionem eventos e tomem medidas corretivas imediatas.

Melhores Práticas para Gerenciar Indicadores de Ameaça no Azure Sentinel

Para aproveitar ao máximo as capacidades do Microsoft Azure Sentinel no gerenciamento de Indicadores de Ameaça, é importante seguir algumas práticas recomendadas:

- Integração de Fontes de Dados: Garanta que todas as fontes de dados relevantes estejam integradas ao Sentinel para uma visão completa da postura de segurança cibernética da organização.

- Atualização Regular dos IOCs: Mantenha os Indicadores de Ameaça atualizados, incorporando feeds de ameaças conhecidas e atualizando regularmente as listas de IOCs internos e externos.

- Automação de Processos: Aproveite as capacidades de automação do Azure Sentinel para automatizar tarefas rotineiras, como a ingestão e correlação de dados, liberando tempo para as equipes se concentrarem em atividades de maior valor agregado.

- Colaboração Interdepartamental: Promova a colaboração entre as equipes de segurança, operações e conformidade, garantindo que todos tenham acesso e contribuam para a gestão eficaz dos Indicadores de Ameaça.

Exibir os indicadores de ameaça com o KQL

O Poder da Linguagem KQL

KQL, ou Kusto Query Language, é uma linguagem de consulta utilizada para realizar análises avançadas nos dados armazenados no Azure Sentinel. Ela oferece uma sintaxe simples e intuitiva para filtrar, agrupar e visualizar dados, permitindo aos usuários extrair insights valiosos de grandes volumes de informações de segurança.

Identificando Indicadores de Ameaça

A identificação precoce de indicadores de ameaça é essencial para proteger os ativos digitais de uma organização contra ataques cibernéticos. Com o Azure Sentinel e KQL, os profissionais de segurança podem criar consultas personalizadas para detectar padrões suspeitos ou atividades maliciosas nos logs e dados de segurança. Isso pode incluir, por exemplo, a identificação de endereços IP suspeitos, padrões de acesso incomuns ou tentativas de exploração de vulnerabilidades conhecidas.

Utilizando Consultas KQL para Visualizar Indicadores de Ameaça

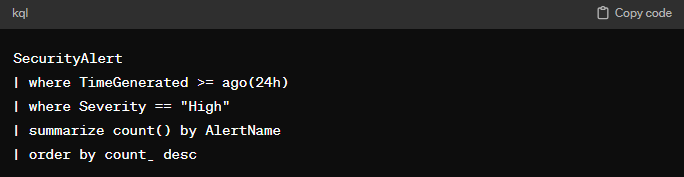

Vamos considerar um exemplo prático de como usar consultas KQL para visualizar indicadores de ameaça no Azure Sentinel:

Neste exemplo, estamos consultando os dados de alerta de segurança para identificar alertas de alta severidade nas últimas 24 horas. A consulta retorna uma lista de alertas agrupados pelo nome do alerta, ordenados pelo número de ocorrências.

A Importância da Resposta Rápida

Além de identificar indicadores de ameaça, é igualmente importante responder rapidamente a esses eventos de segurança. Com o Azure Sentinel, os usuários podem automatizar respostas a incidentes, implementar políticas de segurança personalizadas e colaborar de forma eficaz para conter e remediar ameaças em tempo real.

Conclusão

Em síntese, a implementação da inteligência contra ameaças no Microsoft Azure Sentinel representa não apenas uma resposta proativa e eficaz aos desafios da segurança cibernética, mas também uma estratégia fundamental para fortalecer a postura de defesa das organizações em um cenário digital em constante evolução. Ao integrar tecnologia avançada com análise inteligente de dados, o Sentinel capacita as equipes de segurança a identificar, investigar e responder rapidamente a ameaças, permitindo uma proteção robusta e adaptável para os sistemas e dados críticos. Assim, ao aproveitar as capacidades do Azure Sentinel, as organizações podem não apenas mitigar riscos significativos, mas também manter uma vantagem competitiva essencial na proteção de seus ativos mais preciosos contra as crescentes ameaças cibernéticas.